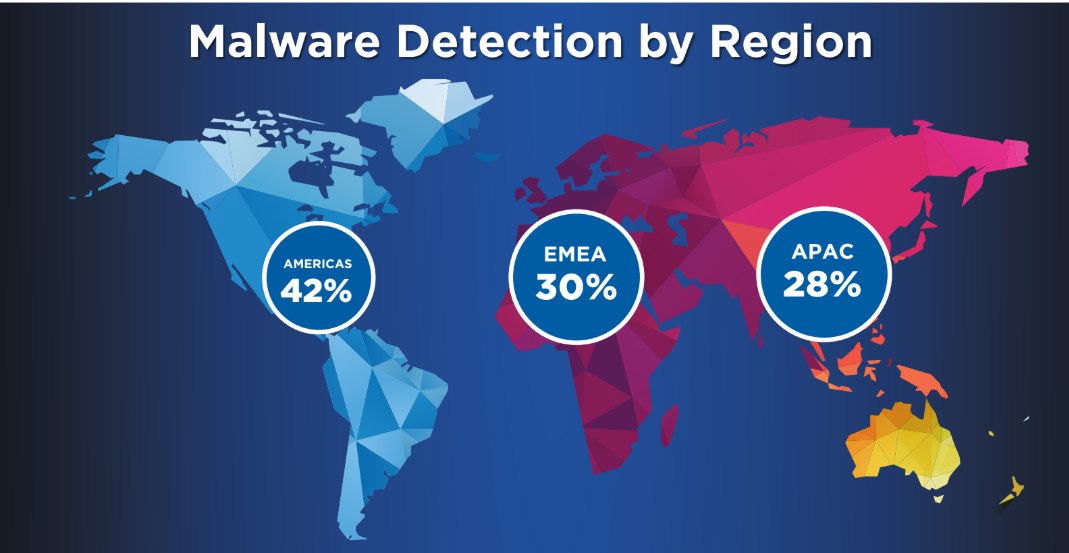

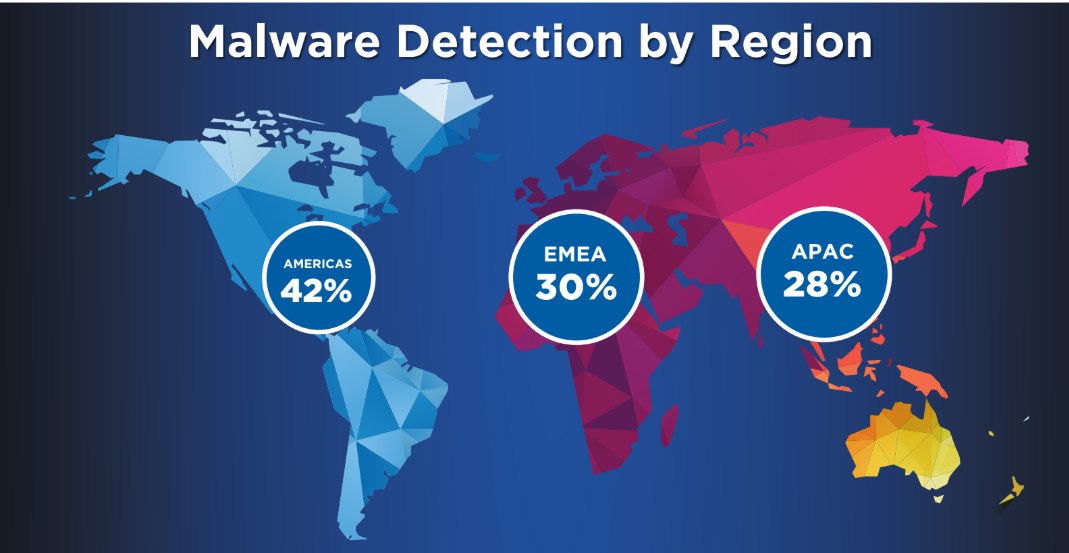

Los ataques de malware dirigidos al continente americano aumentan drásticamente en el tercer trimestre de este año: más del 42% de todos los intentos de penetración de software malicioso a dispositivos electrónicos (PC, celulares, tablets…) generados en el mundo en ese período de tiempo se dirigieron a instituciones, empresas y particulares radicados en las Américas del Norte, Central y del Sur. En el trimestre anterior, esta región había sido destino del 27% de los intentos de intrusión informática con fines delictivos o de vulneración de la privacidad de los usuarios con diferentes objetivos, la mayoría de ellos ilegales.

Los datos se desprenden del el Informe de Seguridad en Internet realizado por la empresa de seguridad informática WatchGuard realizado en base a datos anónimos recogidos a través de Firebox Feed aportados por dispositivos WatchGuard UTM, Unified Threat Management o Gestión Unificada de Amenazas, es decir, un dispositivo de red único que concentra en sí múltiples funciones de seguridad electrónica: Antivirus, Firewall, Sistema de detección/prevención de intrusos, Antispam, Antiphishing, Antispyware, Filtro de contenidos, entre otros.

Los propietarios de esos dispositivos aceptaron compartir datos para apoyar los esfuerzos de investigación del Threat Lab (laboratorio de amenazas) de la firma. En la actualidad, casi 37.000 dispositivos en todo el mundo aportan datos de inteligencia de amenazas al informe, lo que lo convierte en un relevamiento amplio y acabado sobre este tipo de amenazas.

Las conclusiones del informe hablan entonces de un cambio geográfico significativo en el enfoque de los atacantes en comparación con el último trimestre, ya que las regiones de Europa, Medio Oriente y Africa (EMEA) y Asia-Pacífico (APAC) (ambas estaban empatadas en el top regional de malware en el segundo trimestre) representaron el 30% y el 28% de todos los ataques de malware en el tercer trimestre, respectivamente. Aunque las motivaciones específicas no están claras, esta tendencia indica que los atacantes están lanzando nuevas campañas de malware online dirigidas específicamente a los usuarios en América.

En datos absolutos, en el tercer trimestre de 2019 se bloquearon más de 23.000.000 variantes de malware en total (623 muestras cada una) y casi 2.400.000 ataques de red (65 por dispositivo).

WatchGuard Technologies, líder mundial en seguridad e inteligencia de red, Wi-Fi seguro y autenticación multifactor, detalló en ese Informe de seguridad de Internet correspondiente al tercer trimestre de 2019 el tipo específico de sistemas adonde se orientan estos ataques, que en buena parte se potenciaron a partir del ataque sufrido por Equifax, la agencia de informes de créditos del consumo de unos 800 millones de personas y alrededor de 88 millones de empresas relevadas en su base de datos, que tiene su sede en Atlanta, Georgia, Estados Unidos.

Esta empresa venía siendo objeto de vulneraciones a partir de sus fallas de seguridad. Comenzaron hacia 2016 y tuvieron un gigantesco episodio de robo de datos en septiembre de 2017 con cientos de millones de clientes expuestos en lo que se conoció como “uno de las mayores casos de robos de datos de la historia”. Equifax debió afrontar por este caso una multa de 700 millones de dólares.

En el tercer trimestre de 2019 WatchGuard registró entonces un aumento significativo del malware y los ataques de red, múltiples vulnerabilidades de Apache Struts -incluida una utilizada en la devastadora brecha de datos de Equifax- que aparecieron por primera vez en la lista de WatchGuard de los ataques de red más populares.

El informe también destaca un incremento importante de las detecciones de malware zero-day (ataques de tipo novedoso en sus características), el aumento del uso de exploits (aprovechamiento de puntos débiles de software) de Microsoft Office y de las herramientas de prueba de penetración legítimas (es decir: pruebas que se utilizan como protocolos de seguridad contra ataques pero se pervierten para concretar esos ataques), y mucho más.

«Nuestro último informe de amenazas muestra el aumento en la variedad y sofisticación de las tácticas empleadas por los ciberdelincuentes. No solo están aprovechando ataques muy conocidos, sino que también que están lanzando campañas evasivas de malware y secuestrando productos, herramientas y dominios que utilizamos a diario», explica Corey Nachreiner, Director de Tecnología de WatchGuard Technologies.

«A medida que los autores de las amenazas continúan modificando sus tácticas, las organizaciones de todos los tamaños deben protegerse a sí mismas, a sus clientes y a sus partners con un conjunto de servicios de seguridad en capas que lo cubra todo, desde la red central hasta los endpoints y los propios usuarios», agregó Nachreiner.

El Informe de Seguridad en Internet de WatchGuard proporciona a las empresas los datos, las tendencias, la investigación y el asesoramiento en materia de defensa que necesitan para comprender mejor el panorama de seguridad actual y mantenerse alerta y protegido contra las amenazas emergentes.

A continuación se presentan las conclusiones clave del informe:

- Nuevo ataque de red se dirige a una vulnerabilidad importante utilizada en la brecha de datos de Equifax: Debutando en el Top Ten de WatchGuard sobre ataques de red más populares, la Ejecución Remota de Código Apache Struts 2 permite a los atacantes instalar Python o hacer una solicitud HTTP personalizada para explotar la vulnerabilidad con solo unas pocas líneas de código y obtener acceso shell a un sistema expuesto. Esta amenaza fue acompañada por dos vulnerabilidades adicionales de Apache Struts en la lista de los diez principales ataques de red en el tercer trimestre, ya que el volumen total de ataques de red aumentó un 8%. Las consecuencias masivas de la brecha de Equifax ponen a la vista la gravedad de esta vulnerabilidad y deberían servir como recordatorio de lo importante que es para los administradores web parchear los fallos conocidos tan pronto como sea posible.

- Los atacantes continúan favoreciendo los exploits (secuencias de comandos susceptibles de ser explotados o utilizados para vulnerar información privada) de Microsoft Office: Dos variantes de malware que afectan a los productos de Microsoft Office entraron en la lista de WatchGuard de los diez principales malware por volumen, así como en el ranking de los diez malware más extendidos el pasado trimestre. Esto indica que los agentes de amenazas están duplicando tanto la frecuencia con la que aprovechan los ataques basados en Office, como en el número de víctimas a las que se dirigen. Ambos ataques se produjeron principalmente a través del correo electrónico, lo que pone de relieve por qué las organizaciones deben centrarse cada vez más en la formación y educación de los usuarios para ayudarles a identificar los intentos de phishing y otros ataques que aprovechan los archivos adjuntos maliciosos.

- Las muestras de malware zero-day aumentan hasta un 50%, a medida que crecen aumentan las detecciones de malware en general: Después de estabilizarse en alrededor del 38% de todas las detecciones de malware en los últimos trimestres, el malware zero-day representó la mitad de todas las detecciones en el tercer trimestre de 2019. El volumen total de malware detectado aumentó un 4% en comparación con el segundo trimestre de 2019, con un aumento masivo del 60% respecto al tercer trimestre de 2018. El hecho de que la mitad de los ataques de malware en el tercer trimestre fueran capaces de eludir las soluciones tradicionales basadas en firmas ilustra la necesidad de servicios de seguridad en capas que puedan proteger contra amenazas avanzadas y en constante evolución.

- Los ciberdelincuentes pueden estar aprovechando herramientas legítimas de pentesting (exámenes de penetración) para ataques: Dos nuevas variantes de malware que incluyen herramientas de pruebas de penetración de Kali Linux debutaron en la lista de los diez principales malware por volumen de WatchGuard en el tercer trimestre. El primero fue Boxter, un troyano del tipo PowerShell utilizado para descargar e instalar programas potencialmente no deseados en el dispositivo de una víctima sin su consentimiento. El segundo fue Hacktool.JQ, que representa la única otra herramienta de ataque de autenticación, además de Mimikatz (que disminuyó su prevalencia un 48% en comparación con el segundo trimestre y un 16% en comparación con el tercer trimestre de 2018), para hacer la lista. No está claro si el aumento de estas detecciones proviene de actividades de pentesting legítimas o de atacantes maliciosos que aprovechan herramientas de código abierto fácilmente disponibles. Las organizaciones deben seguir aprovechando los servicios antimalware para evitar el robo de datos.

El informe completo presenta las tendencias de ataque de red y malware más impactantes de la industria, los datos de DNSWatch sobre los principales dominios maliciosos asociados con malware, sitios web comprometidos y enlaces de phishing, un análisis de la campaña de descifrado HTTPS de Kazajstán y las mejores prácticas de defensa clave que organizaciones de todos los tamaños pueden utilizar para protegerse en el panorama de amenazas actual.

También incluye un desglose en profundidad de la decisión de Kazajstán de comenzar a interceptar y descifrar todo el tráfico HTTPS dentro de sus fronteras en el tercer trimestre. El Laboratorio de amenazas de WatchGuard detalla los entresijos del cifrado y descifrado HTTPS, programas similares lanzados por otros países, el papel del cifrado HTTPS en la seguridad de la red empresarial y las mejores prácticas que toda organización debería eliminar de este ejemplo.